카테고리 없음

데이터 평문전송 취약점

ragdo11

2024. 10. 7. 22:06

데이터 송수신을 평문으로 하고 있다면 로그인 등의 활동을 할 때 민감한 데이터가 평문으로 노출되게 되어 공격자가 간단한 스니핑만으로도 민감한 정보를 탈취할 수 있는 취약점을 말한다.

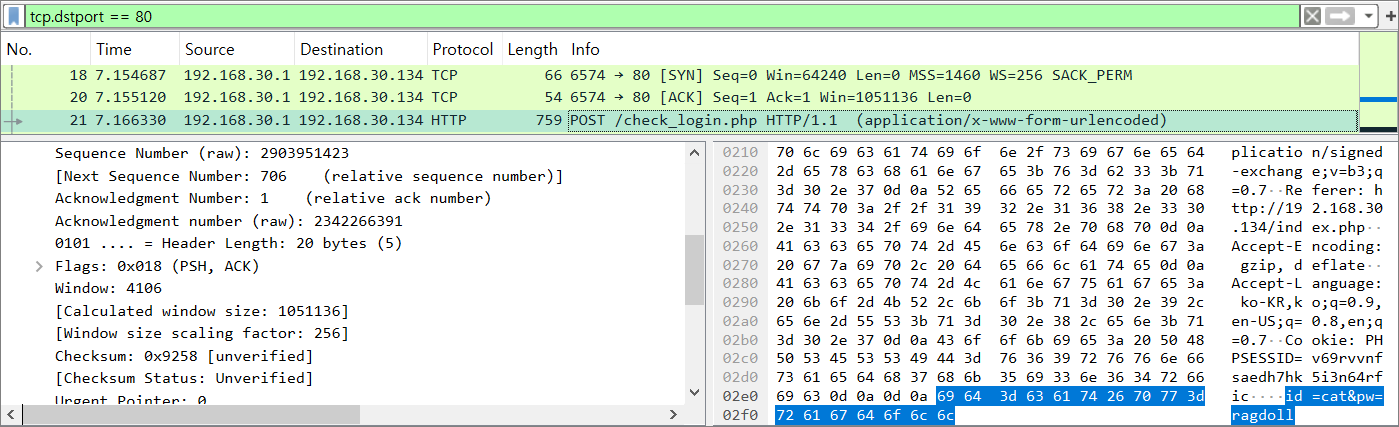

웹 사이트에서 id를 cat, pw를 ragdoll로 로그인한다. 현재 내 웹 사이트는 HTTPS를 사용하지 않고 HTTP를 사용 중이므로 데이터 송수신이 평문으로 이루어지고 있다. 만약 공격자가 스니퍼를 사용하거나 네트워크 캡쳐 도구 등을 사용한다면 손쉽게 비밀번호를 탈취할 수 있을 것이다.

네트워크 패킷 캡쳐 프로그램인 wireshark를 이용해 패킷을 확인한 결과이다. 비밀번호가 아무런 암호화없이 평문으로 돌아다니기 때문에 아무리 어려운 비밀번호로 설정할지라도 알 수 있다.

대응 방안은 송수신 시 암호화를 적용하는 것이다. 제일 대중적이고 좋은 방법으로 평문 송수신 프로토콜인 HTTP에 SSL을 적용한 HTTPS가 있다.

민감한 정보가 네트워크에 돌아다닌다는 것은 분명하게 위험한 일이나 이제 개인정보를 다루는 곳은 HTTPS를 사용하지 않으면 벌금을 물기도 하고 HTTPS를 사용하지 않는 곳이 드물어졌기 때문에 크게 다뤄지는 취약점은 아닌 것 같다.