제2회 정보보안기사 필기 기출문제 풀이

사실 1회차 문제를 풀어보고 나한테 가장 부족한 부분 2개만 골라서 복습을 해보고자 했는데 2회차까지 풀어보고 취합 결정하기로 했다.

CBT지만 합격이라니까 ㅎㅎ.. 어떤 한 과목이 굉장히 높은 점수를 받은 것에 반해 다른 한 과목은 아슬아슬하게 겨우 통과가 된 모습을 볼 수 있다. 그리고 평균 점수도 아슬아슬하니 만족스럽진 않다.

틀린 문제를 오답노트식의 정리를 해보고, 부족한 부분 2챕터만 완전 복습을 하는 방식으로 해야겠다.

1과목 시스템 보안

1. 다음 중 세마포어에 대한 설명으로 올바르지 못한 것은?

| 1. 여러 개의 프로세스가 동시에 그 값을 수정하지 못한다. 2. 상호배제 문제를 해결하기 위해 사용된다. 3. 세마포어에 대한 연산은 처리 중에 인터럽트 되어야 한다. 4. 다익스트라가 제안한 방법이다. |

정답은 3번

뮤텍스와 세마포어를 전혀 모르기 때문에 공부를 진행하였다.

뮤텍스(Mutex)와 세마포어(Semaphore)

뮤텍스와 세마포어에 대해 알아보기 전에 공유 자원에 관련된 것을 학습해야 될 필요가 있다. 프로그램의 실행 시간, 즉 계산 시간을 줄이기 위해 고안된 방법인 병렬 컴퓨터는 프로그램 내의

ragdo11.tistory.com

3번이 올바르지 않은 이유는 세마포어는 처리를 끝낸 후 프로세스의 상태 정보를 저장하고 제어권을 인터럽트 서비스 루틴에게 넘겨준 다음에 인터럽트되어야 한다.

4. 다음 중 리눅스 /etc/passwd 파일에 대한 설명으로 올바르지 못한 것은?

| 1. 사용자 홈디렉토리를 확인할 수 있다. 2. 사용자 로그인 계정 쉘을 확인할 수 있다. 3. 사용자 계정 UID 값이 0이면 root다. 4. 총 5개의 필드로 이루어져 있다. |

정답은 4번

총 7개의 필드로 이루어져 있으며 내가 정답이라고 생각했던 1번의 사용자 홈디렉토리는 passwd의 6번째 필드에 존재한다. 이 문제의 오답으로 리눅스 복습이 시급하다고 느낌.

5. 윈도우 백업 복구 시에 사용하는 파일이 아닌 것은?

| 1. user.dat 2. system.ini 3. system.dat 4. boot.ini |

정답은 4번

boot.ini가 부팅 때 사용되는 파일임은 알고 있었는데 복구 시에도 사용할 줄 알았다.

윈도우의 모든 시스템 정보를 백업 및 복구하기 위해서는 user.dat, system.dat, system.ini, win.ini 파일이 있어야 한다.

9. 다음 중 바이러스나 웜에 감염되었을 때 숨기기 쉬운 파일은 무엇인가?

| 1. explore.exe 2. winupdate.exe 3. svchost.exe 4. hosts |

정답은 3번

숨기기 쉬운 파일이 어떤 의미인지는 잘 모르겠으나, 바이러스나 웜 중에서 svchost.exe를 행세하는 경우가 있다.

13. http 트랜잭션에 대한 설명으로 올바르지 않은 것은?

| 1. 200: 서버가 요청을 제대로 처리했다. 2. 201: 성공적으로 요청되었으며 서버가 새 리소스를 작성했다. 3. 202: 서버가 요청을 접수했지만 아직 처리하지 않았다. 4. 203: 요청을 실행하였으나 클라이언트에 보낼 내용이 없다. |

정답은 4번

HTTP 상태 코드에 대해 올린 적도 있으나.. 201-203은 하필 정리하지 않아서 뭔지를 모르겠었다. 그나마 200하고 202는 아는거니까 확실한데..

203 상태 코드는 서버의 원본 대신에 사용자의 로컬이나 다른 복사본이 제공되었음을 의미하는 상태 코드이다.

19. 다음 중 버퍼 오버플로우를 막기 위해 사용하는 방법이 아닌 것은?

| 1. Non-executable 스택 2. ASLR(Address Space Layout Randomization) 3. RTL(Return to libc) 4. 스택 가드(Stack Guard) |

정답은 3번

ASLR(주소 공간의 임의 추출) - 프로세스 안의 스택이 임의의 다른 곳에 위치하도록 변경하는 것

rtl attack - Non-executable 스택에 대한 대응책. ret 주소를 실행 가능한 임의의 주소(libc 영역)로 돌려 원하는 함수를 수행하게 만드는 기법.

개인적으로 틀리고 창피했던 문제

2과목 네트워크 보안

21. IPv6에 대한 특징/장점이 아닌 것은 무엇인가?

| 1. IPv4의 주소 고갈로 만들어졌다. 2. IPv6는 128비트 주소공간을 제공한다. 3. 보안과 확장 헤더가 생겼다. 4. offset, ttl 필드가 없어졌다. |

CBT 정답은 3번, 내가 생각하는 정답은 4번

사실 1,2,3번이 너무 명확하게 맞는 문항이라 해설할 것도 없지만;;

CBT의 3번 답이 아닌 이유는 IPv6로 오면서 자체 보안 기능에 확정 헤더가 생겼다.

이 확정 헤더는 IPv4에서 별로 사용되지 않는 헤더 필드를 제거하고 확장 헤더를 도입함으로써 라우터의 부하를 줄여주기 위해 나왔다.

24. HIDS와 NIDS의 설명으로 올바르지 않은 것은?

| 1. HIDS는 네트워크 위치에 따라 설치할 수 있다. 2. NIDS는 적절한 배치를 통하여 넓은 네트워크 감시가 가능하다. 3. HIDS는 일정부분 호스트 자원(CPU, MEM, DISK)을 점유한다. 4. NIDS는 호스트기반 IDS에 탐지 못한 침입을 탐지할 수 있다. |

정답은 1번

HIDS는 서버에 직접 설치되므로 네트워크 환경과는 무관하다.

4번이 살짝 헷갈릴 수 있는데 NIDS는 HIDS에 탐지 못한 침입을 탐지할 수 있으나 호스트 상에 수행되는 세부 행위에 대해서는 탐지할 수 없다.

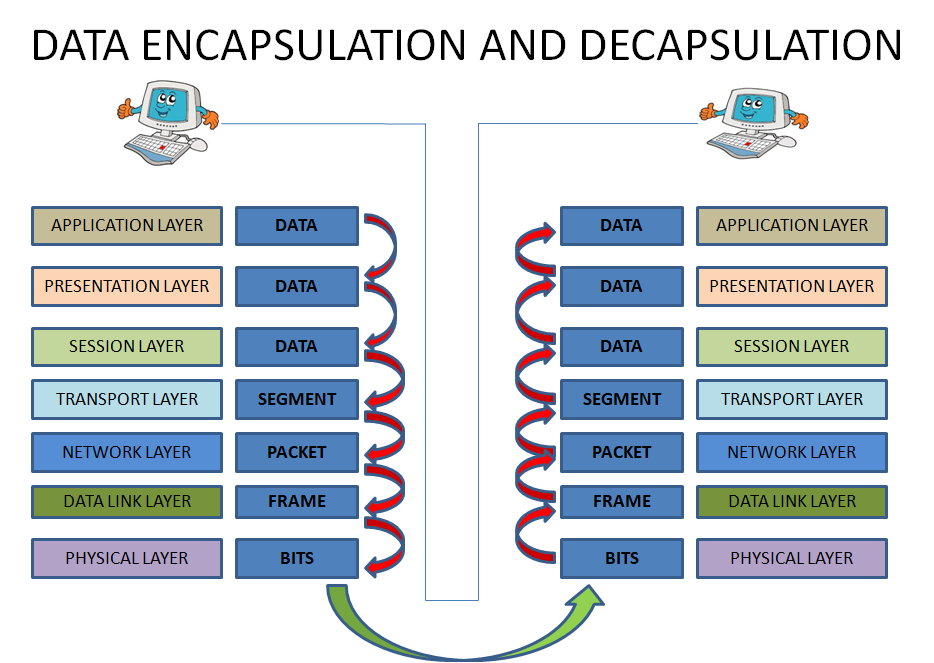

27. 다음 중 네트워크 디캡슐레이션 과정으로 올바른 것은?

| 1. 패킷 - 세그먼트 - 비트 - 프레임 2. 비트 - 패킷 - 세그먼트 - 프레임 3. 프레임 - 패킷 - 세그먼트 - 데이터 4. 프레임 - 패킷 - 세그먼트 - 비트 |

정답은 3번

32. 네트워크상에서 오류보고 및 네트워크 진단 메시지를 받을 수 있는 역할을 하는 프로토콜로 공격하는 기법은?

| 1. Smurf 공격 2. Arp spoofing 공격 3. Ping of Death 공격 4. DDoS 공격 |

정답은 3번이라는데..

얘는 전혀 감이 안 온다. 일단 오류보고 및 네트워크 진단 메시지를 받을 수 있는 역할을 하는 프로토콜이 ICMP 프로토콜인 것은 알겠는데 Smurf도, Ping of Death도, DDoS 공격도 ICMP를 사용한다. 그리고 어이 없는게 DDoS 공격이라고만 써놓으면 어떻게 하는건지; DDoS 공격은 종류가 너무 많아서 그냥 DDoS 공격! 이라는 문항이 굉장히 이질적이다.

ARP 스푸핑이 그나마 ARP Reply 패킷을 이용했기 때문에 다른 공격처럼 보이긴 한다.

근데 또 정답률이 상당히 높은 것으로 봐서 내가 무언가를 잘못 이해하고 있는건가 싶기도 하고 내가 이해하고 있는 대로라면 ICMP 프로토콜로 공격하지 않는 기법은? 이라는 문제로 2번이 정답이어야 될 것 같다.

혹시라도 이걸 보게 되는 귀인분이 있으시다면 시간이 지나도 좋으니 comment 부탁드립니다용

35. 여러 보안 장비들의 로그결과를 모아서 보안관제를 하는 장비를 무엇이라 하는가?

| 1. SAM 2. ESM 3. IDS 4. IPS |

정답은 2번

SAM - 윈도우 인증과정에서 중요한 구성 요소 중 하나. 사용자/그룹 계정 정보에 대한 데이터베이스를 관리한다.

ESM - 기업과 기관의 보안 정책을 반영하고 다양한 보안 시스템을 관제·운영·관리함으로써 조직의 보안 목적을 효율적으로 실현하는 시스템이다. 구축된 다양한 보안 솔루션/장비에서 발생한느 로그, 보안 이벤트를 취합하고 이들 간에 상호 연관 분석으로 실시간 보안위협을 파악하고 대응한다.

36. 다음에서 설명하고 있는 네트워크 장비는 무엇인가?

| 1. 허브 2. 스위치 3. 라우터 4. 브릿지 |

정답 4번

39. 다음 중 레이어 7계층 공격에 대한 설명으로 올바르지 못한 것은?

| 1. L7 공격은 네트워크 인프라를 마비시키는 공격이다. 2. HTTP Flooding과 SYN Flooding 공격이 대표적이다. 3. L7 스위치는 모든 TCP/UDP 포트(0-65535)에 대한 인지가 가능하다. 4. URL 주소에서 특정 String을 검사하고, 검색된 문자열을 기준으로 부하를 분산시키는 방식이 URL 스위칭 방식이다. |

정답 3번

L4 스위치는 0-1023번까지 포트를 인식함. L7 스위치는 그 이외의 포트번호에 대해서도 인식이 가능하다. 라고 까지만 학습해서 3번은 맞는 줄 알았지만 아닌가 보다. 어디에도 정확히 어느 포트구간까지 인식을 할 수 있다! 라는 내용이 없어서 그냥 아닌 것 같네.. 라는 생각만 들고 가야 할 듯

40. 다음에서 설명하고 있는 침입차단시스템 방식은 무엇인가?

| - 세션레이어와 애플리케이션 레이어에서 하나의 일반 게이트웨이로 동작한다. - 내부 IP 주소를 숨기는 것이 가능하다. - 게이트웨이 사용을 위해 수정된 클라이언트 모듈이 필요하다. |

1. 서킷게이트웨이 방식

2. 패킷 필터링 방식

3. 애플리케이션 게이트웨이 방식

4. 스테이트풀 인스펙션 방식

정답은 1번

curcuit-level gateway(회선 레벨 게이트웨이) - SOCKS 프로토콜을 사용하는 프락시 서버. 외부와 내부 네트워크 사이에 안전한 프락시 데이터 채널을 설정하기 위해 메커니즘을 구축하고, 내부 네트워크에 있는 호스트를 보호하는 목적으로 사용한다.

stateful packet inspection firewall - TCP 연결에 관한 패킷 정보를 기록. 패킷의 모든 계층을 조사한다.

3과목 어플리케이션 보안

41. 다음은 FTP 서비스로 인한 xferlog의 기록이다. 설명 중 올바르지 않은 것은?

| Mon Feb 9 20:03:12 2014(1) 0 2*1.100.17.1*2 740(2) /home/boan/public_html/index.html(3) a U(4) d r boan FTP 0 * c |

1. 파일이 전송된 날짜와 시간을 의미한다.

2. 파일 사이즈를 말한다.

3. 사용자가 작업한 파일명을 의미한다.

4. 압축이 되어 있다는 것을 의미한다.

정답은 4번

C(Compress): 파일 압축

U(Uncompress): 파일 압축 해제

T(Tar): Tar 등을 이용해 파일이 묶였음

_: 위의 동작 중 아무것도 행해지지 않음

참고로 전송된 파일 이름과 압축 여부 사이에 있는 건 전송 방법이며 a(ascii)는 텍스트 파일 전송, b(binary)는 바이너리 파일 전송이다,

44. PGP에 대한 설명으로 올바르지 못한 것은?

| 1. 1991년에 필 짐머만이 독자적으로 개발했다. 2. RFC4880에 정의되어 있다. 3. 사전에 비밀키를 공유한다. 4. 다양하게 사용되는 이메일 어플리케이션에 플러그인으로 사용할 수 있다. |

정답 3번

비밀키를 사전 공유하지 않고 공개키로 암호화하여 전송함. PGP 암호 함수에 대해 한 번 다시 봐야할 필요성이 있음

46. /etc/mail/access에 관련된 설명 중 올바르지 못한 것은?

| 1. 고정IP의 릴레이의 허용 유무를 설정할 수 있다. 2. REJECT: 메일의 수신과 발신을 거부한다. 3. DISCARD: sendmail은 메일을 수신하지만 받은 메일을 통보하고 폐기처분한다. 4. 550 message: 특정 도메인에 관련된 메일을 거부한다. |

정답은 3번

공부할 때는 REJECT는 수신을 거부한다고 배워서 발신은 허용하는 줄 알았는데 아닌가 보다!

DISCARD는 메일을 수신한 후 폐기하지만 폐기통보를 전혀 하지 않는다.

49. 다음 중 네트워크 화폐형 전자화폐가 아닌 것은?

| 1. ecash 2. Netcash 3. Payme 4. Mondex |

정답은 4번

Mondex는 개인간의 송금을 허용하는 오픈시스템이다.

50. FTP 서비스 중에서 패시브모드에 대한 설명으로 올바른 것은?

| 1. 데이터포트는 서버가 알려준다. 2. 서버가 먼저 Command 포트로 접속을 시도한다. 3. PASV 명령어를 사용한다. 4. 방화벽 때문에 주로 사용하는 것은 액티브모드이다. |

정답은 3번

1 -> 클라이언트는 서버가 보낸 임시 포트번호로 연결을 설정하여 데이터 채널을 생성하여 서버에 알려준다.

4 -> 액티브 모드가 방화벽 때문에 전송의 문제가 있을 수 있다.

51. MX 레코드에 대한 설명으로 올바르지 못한 것은?

| 1. MX 레코드란 Mail eXchange record를 의미한다. 2. 시리얼은 2차 네임서버와 비교하기 위한 값이다. 3. NS 레코드는 DNS로 사용할 도메인을 설정한다. 4. MX 레코드는 SMTP 포트 번호를 수정할 수 있다. |

정답은 4번

DNS 레코드 타입 중 MX 레코드에 대한 문제임.

55. X,509 표준 인증서 규격을 관리하기 위한 표준 프로토콜은 무엇인가?

| 1. CRL 2. PKI 3. OCSP 4. CA |

정답은 2번

인증서는 PKI의 주요 관리 대상 중 하나이다. PKI가 공개키 기반 구조라는 것에 매몰되어 넓게 생각하지 못했다.

CRL은 인증서 취소 목록일 거고, OCSP는 인증서 상태 검증 프로토콜, CA는 그냥 인증기관이다.

57. 다음 중 Mod_security에 대한 설명으로 올바르지 않은 것은?

| 1. 경로와 파라미터를 분석하기 전에 정규화하여 우회 공격을 차단한다. 2. 웹서버 또는 다른 모듈이 처리한 후에 Mod_security가 요청내용을 분석하여 필터링 한다. 3. GET 메소드를 사용해서 전송되는 컨텐츠만 분석 가능하다. 4. 엔진이 HTTP 프로토콜을 이해하기 때문에 전문적이고 정밀한 필터링을 수행할 수 있다. |

정답은 3번

ModSecurity가 뭔지 먼저 알아야 한다. ModSecurity는 아파치 웹 서버를 위한 오픈 소스 방화벽이다.

다양한 웹 서버 공격을 막을 수 있으며 POST 메소드를 사용한 컨텐츠 역시 분석할 수 있다.

4과목 정보 보안 일반

62. 다음 보기에서 설명하는 올바른 암호문 공격방법은 무엇인가?

| 암호기에 접근할 수 있는 상태이며, 평문을 선택하면 대응하는 암호문을 얻는다. |

1. 선택암호문 공격

2. 암호문단독 공격

3. 선택평문 공격

4. 기지평문 공격

정답은 3번

처음 공부할 때 했던 내용인데 그래서 그런지 가물가물해 틀린 듯.. 어려운 내용은 전혀 아니다.

CPA가 평문을 선택하면 대응하는 암호문을, CCA가 암호문을 선택하면 대응하는 평문을 얻음.

76. 다음 중 공인인증서 구성요소 내용으로 올바르지 않은 것은?

| 1. 공인인증서 일련번호 2. 소유자 개인키 3. 발행기관 식별명칭 4. 유효기간 |

정답 2번

소유자 개인키가 아닌 공개키 정보가 있으며, 인증서의 핵심이다.

5과목 정보보안 관리 및 법규

81. 다음 지식정보보안 컨설팅 업체에 대한 설명으로 올바르지 않은 것은?

| 1. 지식정보보안컨설팅 업체 지정은 미래창조과학부 장관이 한다. 2. 두 기업 합병 시에는 사전에 미래창조과학부 장관에게 알린다. 3. 임원이 결격사유가 있는 경우 지정이 불가능하다. 4. 휴, 폐업 30일 이전에 신고 및 지적사항 발생 시 그 업무의 전부 또는 일부를 취소할 수 있다. |

정답은 3번

무려 정답률 9퍼;

82. 다음은 정보보안의 목표에 대한 설명이다. 올바르지 못한 것은?

| 1. 기밀성: 정당한 사용자에게만 접근을 허용함으로써 정보의 안전을 보장한다. 2. 무결성: 전달과 저장 시 비인가된 방식으로부터 정보가 변경되지 않도록 보장한다. 3. 가용성: 인증된 사용자들이 모든 서비스를 이용할 수 있는 것을 말한다. 4. 인증: 정보주체가 본인이 맞는지를 인정하기 위한 방법을 말한다. |

답은 3번

오답노트하면서 이 문제 왜 틀렸지? 하고 다시 곰곰히 생각해보니까 가용성 문항에 인증된 사용자들이라고 모든 서비스를 이용할 수 있는 것은 아니니 이게 정답이었다..

83. 다음은 기업의 보안정책 수립 진행순서이다. 올바르게 나열한 것은?

| 1. 보안방안 수립 - 위험인식 - 정책수립 - 정보보안조직 및 책임 - 정책수립 - 사용자 교육 2. 위험인식 - 정책수립 - 정보보안조직 및 책임 - 보안방안 수립 - 사용자 교육 3. 정책수립 - 정보보안조직 및 책임 - 위험인식 - 보안방안 수립 - 사용자 교육 4. 정책수립 - 위험인식 - 보안방안 수립 - 정보보안조직 및 책임 - 사용자 교육 |

정답은 3번

88. 정보주체의 권리에 따른 설명으로 올바르지 않은 것은?

| 1. 다른 사람의 생명·신체를 해할 우려가 있거나 다른 사람의 재산과 그 밖의 이익을 부당하게 침해할 우려가 있는 경우 열람을 제한할 수 있다. 2. 개인정보 열람에 대한 대통령령으로 정하는 기간이란 5일을 말한다. 3. 개인정보를 삭제할 때에는 복구 또는 재생되지 아니하도록 조치하여야 한다. 4. 만 14세 미만 아동의 법정대리인은 개인정보처리자에게 그 아동의 개인정보 열람 등을 요구할 수 있다. |

정답은 2번

개인정보 열람에 대한 대통령령으로 정하는 기간은 10일을 말함. 법 진짜 죽겠다

89. 정보통신기반 보호법에 대한 설명으로 올바르지 못한 것은?

| 1. 정보통신기반보호위원회는 대통령 소속이다. 2. 국정원장과 미래창조과학부장관이 주요 정보통신기반시설 보호대책 이행 여부를 확인할 수 있다. 3. 주요 정보통신기반보호대책은 지자체장이 안전행정부장관에게 제출한다. 4. 정보통신기반보호위원회는 위원장 1인을 포함한 25인 이내 위원으로 한다. |

정답은 1번

정보통신기반보호위원회는 국무총리 소속이다.

90. 다음은 지식정보보안 컨설팅 업체 지정인가에 대한 설명이다. 올바른 것은?

| 1. 재지정의 기준, 절차 및 방법 등에 관하여 필요한 사항은 방송통신위원회령으로 정한다. 2. 지식정보보안 컨설팅전문업체로 지정받을 수 있는 자는 법인과 개인으로 한정한다. 3. 지식정보보안 컨설팅전문업체의 지정을 취소하려면 미래창조과학부장관에게 신고하여야 한다. 4. 3년마다 갱신해야 하고 재지정할 수 있다. |

정답은 4번

93. 보안인증 평가에 대한 설명으로 올바르지 않은 것은?

| 1. IPSEC은 새로운 유럽공통평가기준으로 1991년에 발표하였다. 2. TCSEC은 일명 오렌지북이라고도 불린다. 3. EAL 등급은 9가지로 분류된다. 4. TCSEC은 기밀성을 우선으로 하는 군사 및 정보기관에 적용된다. |

정답은 3번

EAL은 7가지로 분류됨 아래로 내려갈수록 엄격해진다.

97. 다음에서 설명하고 있는 개인정보 기술적·관리적 보호조치는 무엇인가?

| - 정보통신서비스 제공자 등은 개인정보취급자가 개인정보처리시스템에 접속한 기록을 월 1회 이상 정기적으로 확인·감독하여야 하며, 시스템 이상 유무의 확인 등을 위해 최소 6개월 이상 접속기록을 보존·관리하여야 한다. - 단, 제1항의 규정에도 불구하고 전기통신사업법 제5조와 규정에 따른 기간통신사업자의 경우에는 보존·관리해야 할 최소 기간을 2년으로 한다. - 정보통신서비스 제공자 등은 개인정보취급자의 접속기록이 위·변조되지 않도록 별도의 물리적인 저장 장치에 보관하여야 하며 정기적인 백업을 수행하여야 한다. |

1. 내부관리계획 수립시행

2. 접근통제

3. 개인정보 암호화

4. 접속기록의 위·변조 방지

정답은 4번

98. 지식정보보안 컨설팅 전문업체 지정을 위한 법적 근거기준은 무엇인가?

| 1. 정보통신산업진흥법 2. 정보통신망 이용촉진 및 정보보호 등에 관한 법률 3. 개인정보보호법 4. 정보통신기반보호법 |

정답은 1번

99. 다음 중 공인인증기관에 포함되지 않는 것은?

| 1. 금융보안연구원 2. 금융결제원 3. 한국정보인증 4. 코스콤 |

정답은 1번

공인인증기관에는 다음 6곳이 있다.

코스콤, 한국정보인증, 금융결제원, 한국전자인증, 한국무역정보통신, 한국인터넷진흥원전자서명인증관리센터

100. OECD의 개인정보 8원칙에 포함되지 않는 것은?

| 1. 정보정확성의 원칙 2. 안전보호의 원칙 3. 이용제한의 원칙 4. 비밀의 원칙 |

정답은 4번

OECD의 개인정보 8원칙

1. 수집 제한의 원칙

2. 정확성의 원칙

3. 목적 명확화의 원칙

4. 이용 제한의 원칙

5. 보안 확보의 원칙

6. 공개의 원칙

7. 개인 참가의 원칙

8. 책임의 원칙

총평

1,2차 하면서 느낀건 일단 법규파트가 너무나도 부족함. 어쩔 수 없긴 한데 법규파트는 나날이 조금씩 보고, 다음 회차 풀기 전까지 리눅스/윈도우 서버 보안 파트 확실하게 복습해오기